Secure Shell (SSH) theo mặc định sử dụng cổng 22. Nếu bạn để cổng mặc định dùng để đăng nhập vào SSH sẽ không an toàn cho hệ thống chút nào. Hiện tại mình đang chạy 3 VPS, lúc đầu vẫn giữ cổng mặc định 22 để đăng nhập vào SSH. Tuy nhiên sau một thời gian, khi kiểm tra lại các log securety (xem tại /var/log/secure) thì có rất rất nhiều lượt đăng nhập không thành công từ các địa chỉ IP lạ (chủ yếu là của Trung Quốc). Ngoài các biện pháp bảo vệ hệ thống, mình cũng đã đổi cổng mặc định của SSH và kết quả là không còn (hoặc rất ít) các đăng nhập thất bại. Thay đổi cổng SSH mặc định không hoàn toàn là một giải pháp bảo mật cho hệ thống, tuy nhiên sẽ ngăn chặn các cuộc tấn công tự động và làm hacker khó đoán cổng SSH.

CÁC BƯỚC ĐỔI CỔNG ĐĂNG NHẬP SSH

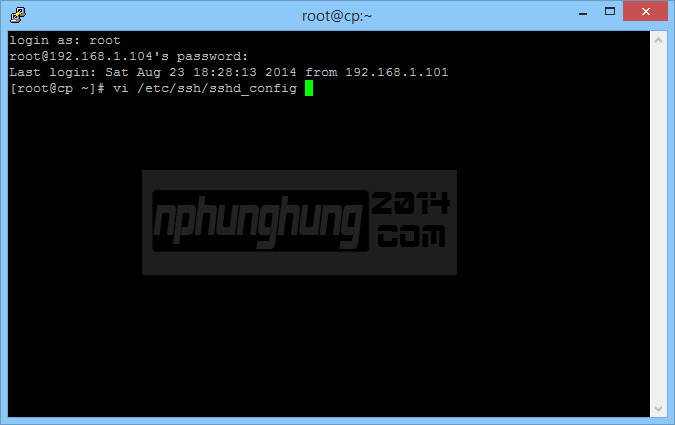

Bước 1:

Đăng nhập SSH với vai trò root và sử dụng một trình soạn thảo bất kỳ (vi, nano…) để chỉnh sửa file sshd configuration. Mình dùng Vim vì thấy nó dễ sử dụng. Gõ lệnh:

[code=’c++’]vi /etc/ssh/sshd_config[/code]

Bước 2:

Chỉnh sửa dòng ‘Port 22′. Nhưng trước khi làm như vậy, bạn hãy đọc những lưu ý dưới đây. Chọn một cổng thích hợp, và cũng đảm bảo rằng nó hiện không sử dụng trên hệ thống.

Bạn có thể chọn cổng bất kỳ nhưng nên nằm trong khoảng từ 49152 – 65535. Internet Assigned Numbers Authority (IANA) chịu trách nhiệm điều phối toàn cầu của DNS Root, IP và các giao thức Internet khác. Theo đó, Số cổng được chia thành 3 phạm vi: Well Known Ports từ 0 – 1023 và KHÔNG NÊN sử dụng. Registered Ports từ 1024 – 49151 và cũng nên tránh. Dynamic và/hoặc Private Ports là từ 49152 – 65535 và có thể được sử dụng. Mặc dù không có gì ngăn bạn sử dụng số cổng bất kỳ cho riêng bạn, nhưng đề nghị của chúng tôi có thể giúp tránh các vấn đề kỹ thuật với cổng giao tiếp trong tương lai.

Theo một số hướng dẫn thì nếu bạn không sử dụng SSL, bạn có thể dùng cổng 443 vì đó là cổng dành cho SSL nên các hacker cũng ít tấn công vào cổng đó hơn. Giả sử tôi chọn cổng số 56789. Bạn tìm dòng dưới đây trong file sshd_config:

[code=’C#’]#Port 22[/code]

Mặc định thì Port là 22 nên dòng này đang được để dạng chú thích. Bạn xóa dấu # và sửa lại thành

[code=’C#’]Port 56789[/code]

Để sửa thì bạn nhấn phím a sau đó sửa lại. Sau khi sửa xong, các bạn nhấn ESC để thoát chế độ sửa và nhập lệnh :wq để lưu lại tất cả và thoát. Xem video để biết rõ hơn.

[toggle_simple title=”Note about Port SSH”]Note: The Internet Assigned Numbers Authority (IANA) is responsible for the global coordination of the DNS Root, IP addressing, and other Internet protocol resources. It is good practice to follow their port assignment guidelines. Having said that, port numbers are divided into three ranges: Well Known Ports, Registered Ports, and Dynamic and/or Private Ports. The Well Known Ports are those from 0 through 1023 and SHOULD NOT be used. Registered Ports are those from 1024 through 49151 should also be avoided too. Dynamic and/or Private Ports are those from 49152 through 65535 and can be used. Though nothing is stopping you from using reserved port numbers, our suggestion may help avoid technical issues with port allocation in the future.[/toggle_simple]

Bước 3:

Tốt hơn hết, bạn nên kiểm tra lại quy tắc IPtables để đề phòng trường hợp cổng bạn đã mở không được cho phép thì lại không vào được. Gõ lệnh:

[code=’C#’]vi /etc/sysconfig/iptables[/code]

Nội dung file này đại loại như sau:

[code=’C++’]# Generatea by iptabes-save v1.4.7 on Tue Aug 19 11:41:58 2014

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [1:136]

-A INPUT -p tcp -m tcp –dport 80 -j ACCEPT

-A INPUT -m state –state RELATED,ESTABLISHED -j ACCEPT

#-A INPUT -p icmp -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -p tcp -m state –state NEW -m tcp –dport 22 -j ACCEPT

-A INPUT -j REJECT –reject-with icmp-host-prohibited

-A FORWARD -j REJECT –reject-with icmp-host-prohibited

COMMIT

# Completed on Tue Aug 19 11:41:58 2014[/code]

Bạn xem nếu đã có dòng:

[code=’C++’]-A INPUT -p tcp -m state –state NEW -m tcp –dport 22 -j ACCEPT[/code]

thì bạn sửa giá trị 22 thành port mà bạn đã đổi ở trên, ví dụ trên kia ta lấy port 56789 thì ta sửa ở đây là:

[code=’C++’]-A INPUT -p tcp -m state –state NEW -m tcp –dport 56789 -j ACCEPT[/code]

Nếu chưa có dòng này thì ta thêm vào. Để sửa, các bạn nhấn phím a, sửa xong rồi thì nhấn ESC và :wq rồi Enter để lưu lại.

Bước 4:

Cuối cùng, ta reset lại cả 2 service để những thay đổi có hiệu lực:

[code=’C++’]service sshd restart

service iptables restart[/code]

Bạn phải chắc chắn đã sửa ở iptables nếu không bạn sẽ không thể truy cập vào máy chủ được thông qua SSH. Khi đó bạn sẽ phải liên hệ với nhà cung cấp dịch vụ.

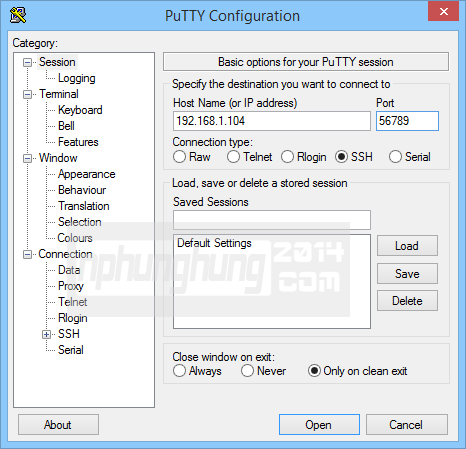

Bước 5:

Bây giờ bạn thử login lại nhé:

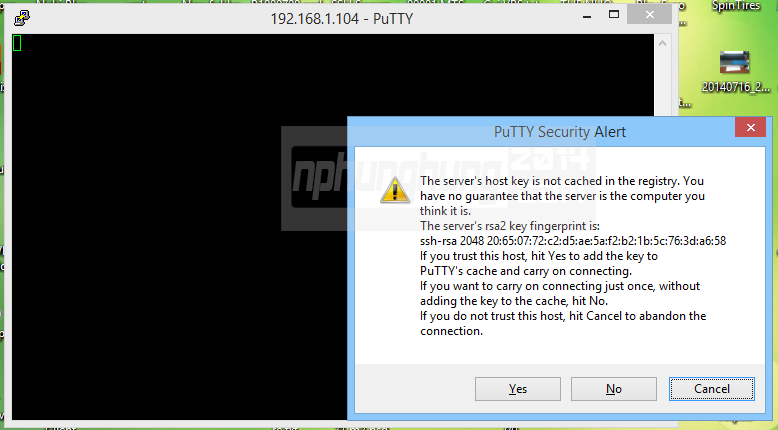

Như đã nói ở bài trước, khi đăng nhập lại bạn sẽ phải xác nhận lại

[cr14]

[…] Thay đổi cổng SSH mặc định Putty – Phần mềm kết nối SSH phổ biến nhất jQuery.noConflict();jQuery(document).ready(function(){jQuery('#related > ul').tabs({fx:{opacity:'toggle',duration:150}});}); […]

[…] cố khi cài đặt KAV, KIS 2013 Cách ngăn chặn tấn công brute force qua SSH Thay đổi cổng SSH mặc định Putty – Phần mềm kết nối SSH phổ biến nhất […]

[…] hacker sẽ tấn công vào cổng này để thử đăng nhập, nếu bạn áp dụng cách đổi cổng SSH mặc định, nguy cơ bị tấn công Brute Force sẽ giảm đi đáng kể, tuy nhiên không phải là […]

Có cách nào đổi port ssh trên firewall Cisco ASA 5510 không anh?